视频革命影响物联网的三种方式

连接的视频设备无处不在。从门铃到汽车,旧手机上的廉价图像传感器正在联网设备中获得新生。这标志着我们创建和消费设备的方式发生了重大转变。

嵌入式视觉不仅仅是添加摄像头

由于这种发展,用户现在期望即使是最简单的嵌入式传感器也能记录、处理和传输视频。例如,联网烤箱不再仅仅测量温度,还包含实时视频源来监控菜肴。此外,一些模型甚至使用人工智能来查看图像、评估烹饪过程,并建议剩余时间。这比基本嵌入式设计复杂得多,为开发人员过渡到以视频为中心的系统带来了陡峭的学习曲线。

值得注意的是,提供嵌入式视觉并不仅仅意味着添加摄像头。相反,它需要一个一体化系统来捕获图像流并处理机载数据。在更高级的情况下,如前所述,设备可以利用其他技术来做出自主决策。这是为特定任务而设计的特定系统。

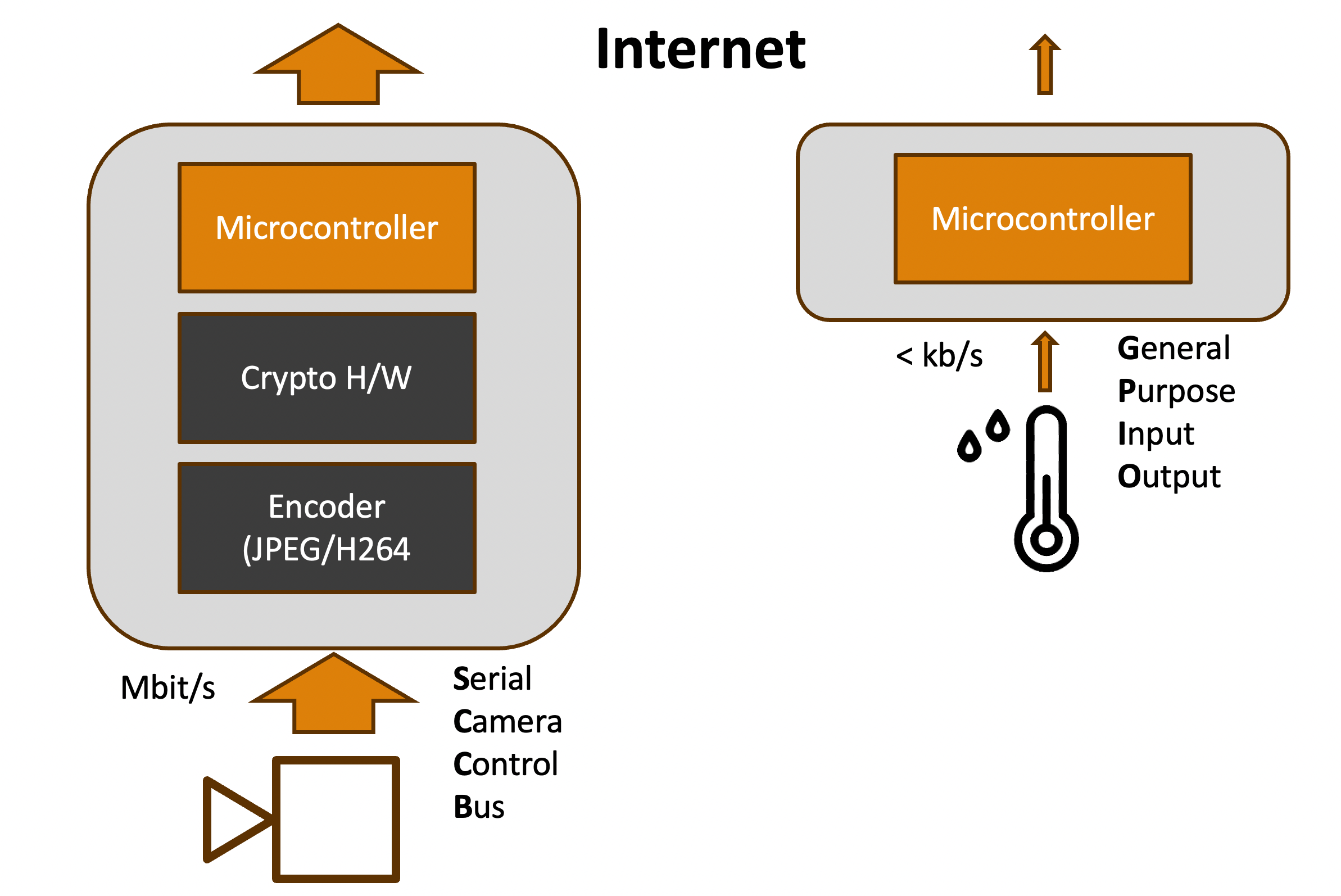

比较摄像头监控平台(左)和物联网温度传感器(右)从设备到互联网的数据旅程。

显然,要使嵌入式视觉成为可能,需要更多的组件和技术故障排除。(图片来源:Nabto)

开发人员很快发现,创建这种设备只能使用专门的组件。例如,实时操作系统可能难以有效地处理和传输视频。通常,这需要切换到像Linux等高端操作系统及其适应性软件库,尽管这可能需要考虑电池供电设备的能源问题。

此外,为了实现高效的视频编码和压缩,通常需要特定的芯片组组合。而且,由于视频使数据量成倍增加,开发人员将需要其他硬件附加组件来加密传输的图像。总而言之,创建支持视频的设备绝非易事,并且会导致软件、硬件和开发障碍。

供应商的困境

正是出于这个原因,设备制造商在涉足视频领域之前应该深思熟虑。他们不仅需要重新设计设备的硬件和软件,还需要安全地创建配套应用程序和平台来将用户与设备连接起来。这需要特别关注数据传输、安全性和隐私。因此,拥有多种技能的灵活团队将最能满足这一需求。

然而,并不是每家企业都想要或需要创建支持视频的烤箱或门铃。相反,领导者必须在其产品的背景下评估这种演变。这包括优先考虑研究和开发(R&D)、考虑用例并进行相应调整。最重要的是,不要只是为了添加摄像头而添加摄像头。潮流来来去去。只有在具有商业和技术意义的情况下,才朝这个方向发展。

另外,请记住,设备视觉并不等同于摄像头。例如,激光雷达传感器可以通过用激光瞄准物体,并测量反射光的返回时间来确定距离。无人驾驶汽车使用这项技术来绘制环境的三维模型。在某些情况下,提供这种“视觉”感比嵌入式摄像头更容易集成,成本也更便宜。此外,就隐私而言,客户可能更喜欢在家中使用传感器而不是摄像头。

端点安全是首要任务

当然,在日常设备中添加摄像头会带来安全隐患,特别是当这些设备的防御机制通常有限时。例如,在Mirai僵尸网络攻击期间,一家中国监控制造商召回了近500万台带有可猜测默认密码的摄像头。

因此,这并不是一次可以掉以轻心的设备重新设计。例如,对用户进行身份验证必须是首要考虑的事情。公钥基础设施(PKI)等工具通过使用加密密钥代替传统的用户名和密码来实现这一点。这提供了两个好处。首先,对蛮力攻击具有极高的抵抗能力。其次,消除密码等共享秘密。后一点在发生安全漏洞或内部妥协时尤其重要,这需要完全重置所有已部署的设备。

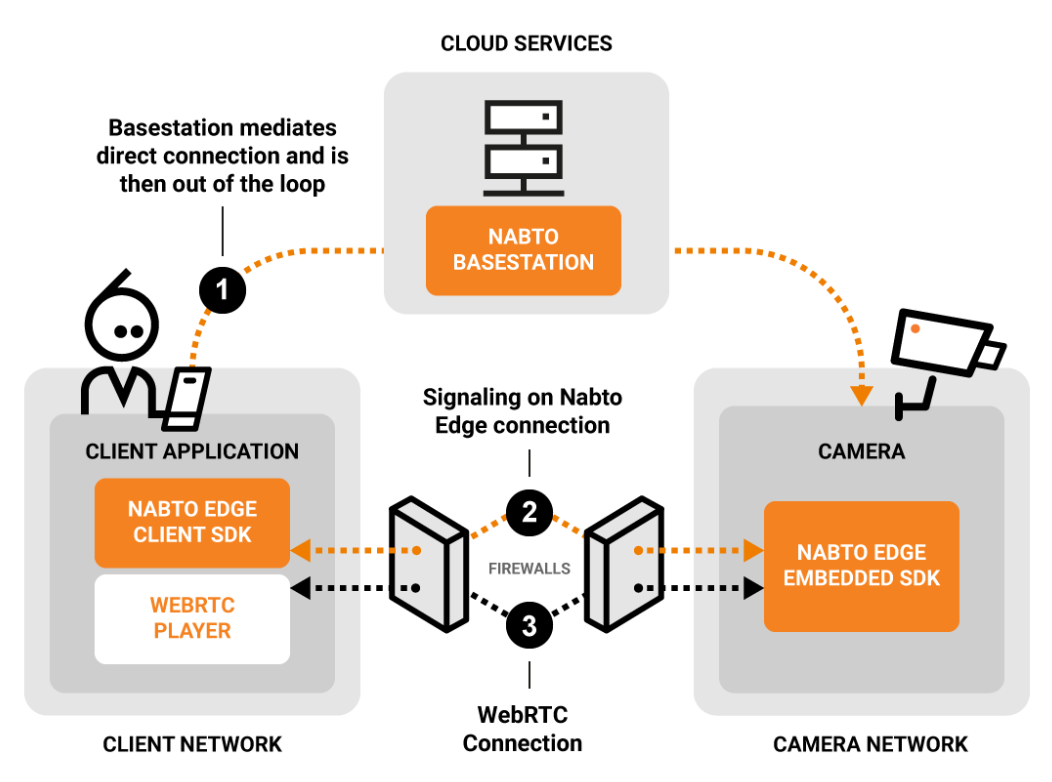

要在两个对等方之间建立WebRTC连接,它们必须能够通过信令连接进行协商。(图片来源:Nabto)

无论是通过直接点对点连接还是基于云的解决方案,将处理后的数据安全地传输给终端用户也至关重要。前者绕过任何中间人服务器以保证端到端通信。后者是另一种流行的传输方法,尽管这可能会影响负担能力,因为云存储提供商按文件大小收费(处理产生大量数据的视频时的有效考虑因素)。

随着设备侵入现代家庭和办公室,并且越来越多地添加摄像头,开发人员必须仔细考虑他其下一步行动。他们必须优先考虑具有商业和技术意义的创新,同时通过强大的安全措施保护用户数据。视频革命已经到来——现在就看设备制造商如何规划前进的道路了。