DDos 响应 续 ddos 游戏盾

创始人

2024-07-22 22:30:47

0次

DDos 响应分析

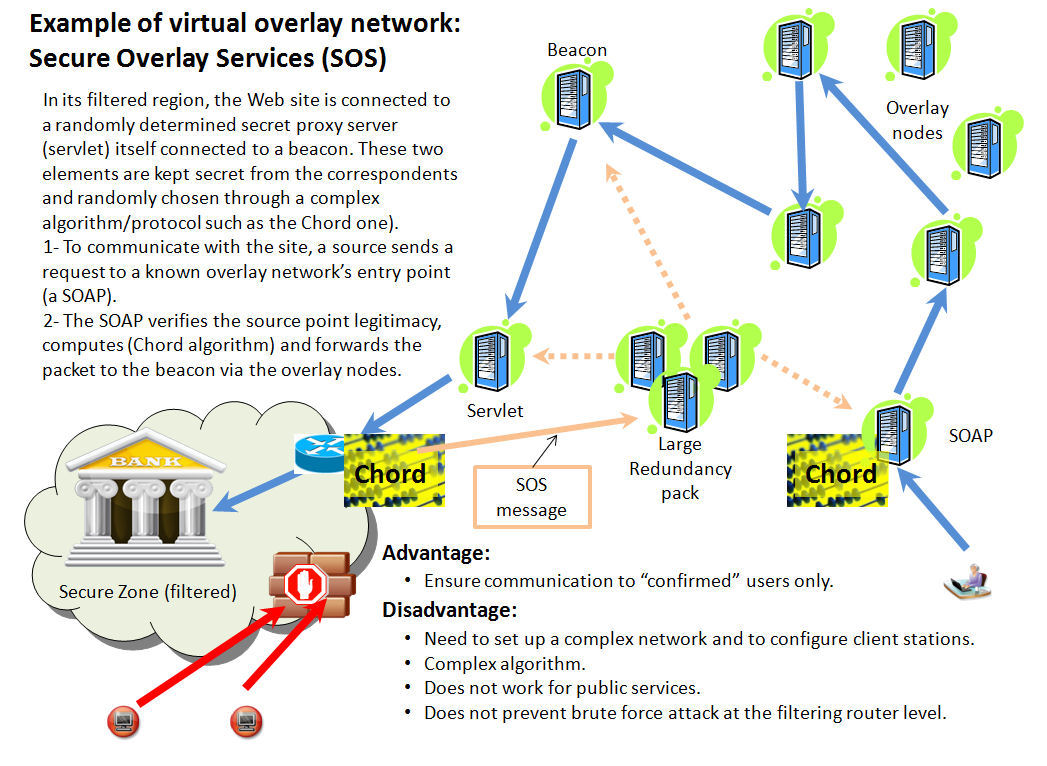

要前瞻性防范针对专用网络的攻击,一个解决方法就是将合法路径“隐藏”起来,使攻击者难觅其踪,并且要定期改变网络的拓扑结构。源地址过滤、秘密代理服务器 (servlet) 和虚拟覆盖网络(带有安全覆盖接入点,SOAP)在重新配置方案中是非常有帮助的

如果任何传输需要穿过覆盖网络,都必须首先在覆盖网络的入口点(SOAP 机器)进行验证。只有经过确认的用户才能访问网络。如果攻击者发现了客户端前面的过滤路由器的地址,他们仍有可能进行强行攻击。

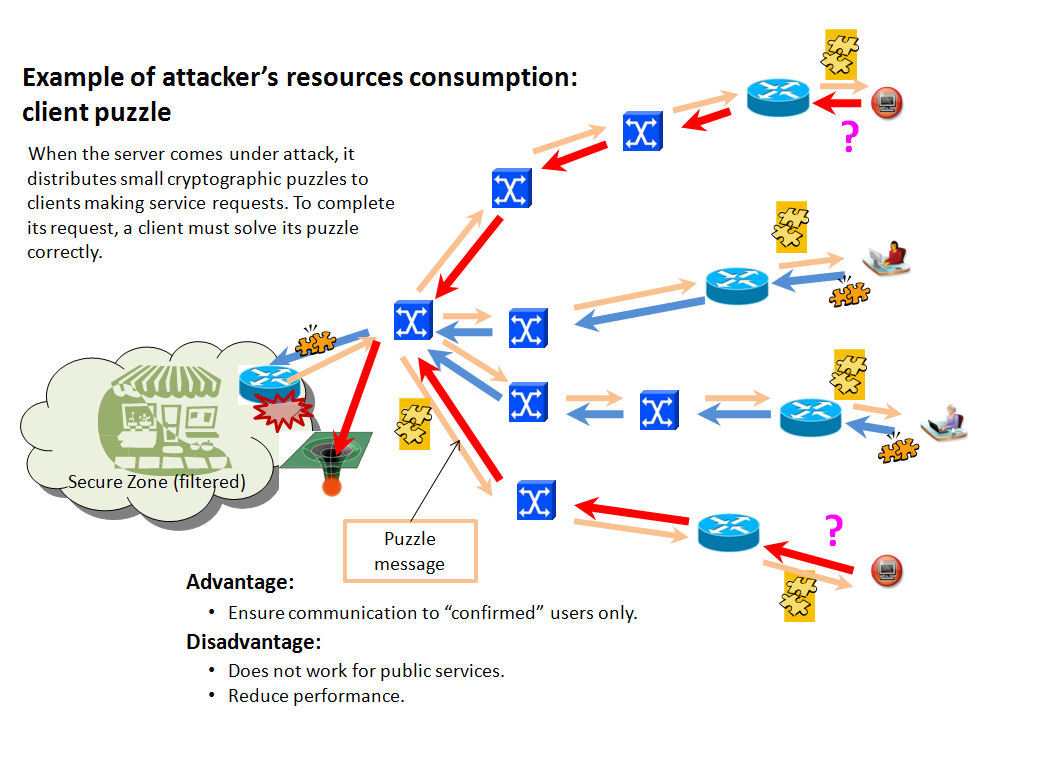

保护专用网的另一个解决方案是使用“Client Puzzle”等加密过程。此种方法需要客户端牺牲一些资源来证明自身是合法的。基本原理是,当服务器受到攻击时,它将小的加密 Puzzle 分发到提出服务请求的客户端。为了完成请求,客户端必须正确解开 Puzzle。

其他解决方案可以过滤和降低 DDOS 流量。在资源复制中(例如 XenoService),受感染计算机或网络通过生成所需资源的副本,对 DDOS 攻击进行响应。合法性测试 (NetBouncer) 可将合法流量与非法流量区分开。使用遏制技术,ISP 可以使用 honeypot 捕获恶意代码,然后研究和阻止这些代码。

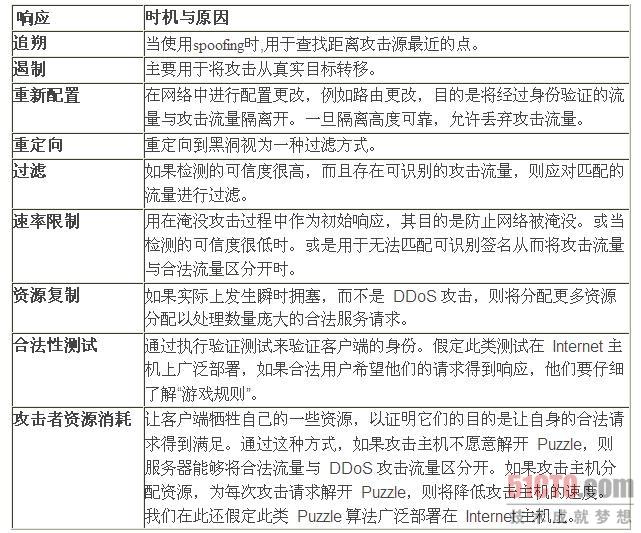

为了撰写这些日志,我查阅了一些白皮书和理论论文。其中最重要的是 Vrizlynn Thing Ling Ling 博士在 2008 年 8 月的提交的一篇 204 页的博士论文,该论文给我留下了深刻印象响应方法的用法如下图:

DDos响应的相关知识就介绍忘了,结合以前关于DDos的介绍,相信大家已经对DDos有了一个深入的认识了,总之,知己知彼百战百胜,有攻击就必有防御的措施。

【编辑推荐】

- DDoS 响应

- DDoS攻击来势汹汹

- DDoS攻击难以防御

相关内容

热门资讯

PHP新手之PHP入门

PHP是一种易于学习和使用的服务器端脚本语言。只需要很少的编程知识你就能使用PHP建立一个真正交互的...

网络中立的未来 网络中立性是什...

《牛津词典》中对“网络中立”的解释是“电信运营商应秉持的一种原则,即不考虑来源地提供所有内容和应用的...

各种千兆交换机的数据接口类型详...

千兆交换机有很多值得学习的地方,这里我们主要介绍各种千兆交换机的数据接口类型,作为局域网的主要连接设...

什么是大数据安全 什么是大数据...

在《为什么需要大数据安全分析》一文中,我们已经阐述了一个重要观点,即:安全要素信息呈现出大数据的特征...

如何允许远程连接到MySQL数...

[[277004]]【51CTO.com快译】默认情况下,MySQL服务器仅侦听来自localhos...

如何利用交换机和端口设置来管理...

在网络管理中,总是有些人让管理员头疼。下面我们就将介绍一下一个网管员利用交换机以及端口设置等来进行D...

施耐德电气数据中心整体解决方案...

近日,全球能效管理专家施耐德电气正式启动大型体验活动“能效中国行——2012卡车巡展”,作为该活动的...

Windows恶意软件20年“...

在Windows的早期年代,病毒游走于系统之间,偶尔删除文件(但被删除的文件几乎都是可恢复的),并弹...

范例解读VB.NET获取环境变...

VB.NET编程语言的使用范围非常广泛,可以帮助开发人员处理各种程序中的需求,而且还能对移动设备进行...

规避非法攻击 用好路由器远程管...

单位在市区不同位置设立了科技服务点,每一个服务点的员工都通过宽带路由器进行共享上网,和单位网络保持联...