配置DHCP 原来如此简单

其实,配置DHCP服务器非常简单。在一些系统中,尤其是Win系统中的窗口操作,这种协议配置就更为简化了。Windows 2000 Server如何在服务器上配置DHCP服务,我们选取了两种最为常见的服务器操作系统 Windows 2000 Server和Linux作为讲解实例,另外我们还会介绍如何在常见的网络设备上配置DHCP。

Windows 2000 Server

Windows 2000 Server在DHCP上下了很大的功夫,不仅解决了NT 4.0中的种种问题,而且还增加了许多新的特性。例如和DNS的集成,加强的DHCP监视和管理,DHCP集群服务器,DHCP目录授权等等。

下面是在Windows2000中配置DHCP服务的实例

1.安装DHCP服务。用管理员账号登录,在控制面板中双击“添加/删除程序”,选择“添加/删除Windows组件”,启动Windows组件向导,选中“网络服务”,单击“详细信息”,选中“动态主机分配协议”,单击“确定”,即可在该服务器上安装DHCP服务。

2.要想使刚安装的DHCP服务器能为客户机分配IP地址,必须首先在域中为该服务器授权。使用管理员账号登录计算机,在“管理工具”菜单中打开DHCP控制台;在控制树中,右键单击想要授权的服务器,在弹出菜单中,单击“授权”,即可完成对该服务器的授权。

小知识:授权(Authorize),这个功能非常实用和必要,因为在旧版本的DHCP服务器中任何用户都可以创建一台DHCP服务器,该服务器也可以为用户分配IP地址,这样就可能造成地址冲突,在Windows 2000 Server中这个问题得到了有效的解决:任何DHCP服务器只有在目录服务中被授权之后才能为客户分配IP地址,否则即使该服务器收到租用请求,也不能为客户机分配IP地址。

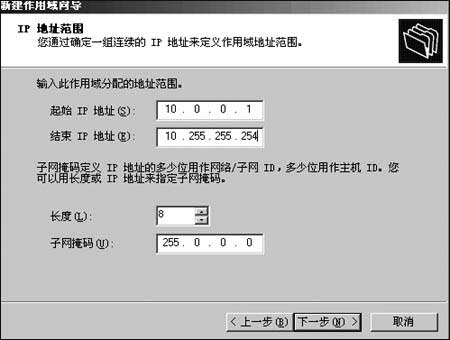

3. 创建并配置作用域。在控制树中,右键单击要用来分配地址的服务器,选中“新建作用域”,在接下来的向导中,依次设置作用域名、作用域的起始地址、输入子网掩码、排除的地址或地址范围、DHCP租约期限信息。名称项只是作提示用,可填任意内容。IP地址范围中有起始地址、结束地址和子网掩码的选项,我们可以分别填入10.0.0.1,10.255.255.254,255.0.0.0(如图1)。如果有必要,可在后面的选项中输入要保留的IP地址或IP地址范围。租约期限选项可配置DHCP服务器所分配的IP地址的有效期,比如设8天。***,分配好DNS、WINS服务器,并激活作用域。

设置IP地址范围

RedHat Linux

在Linux上配置DHCP需要的文件有/etc/dhcpd.conf,/var/state/dhcp/

dhcpd.leases,相关工具有/etc/rc.d/init.d/dhcpd。下面是在RedHat Linux上配置DHCP的实例:

1.配置DHCP服务器的FQDN名

- option domain-name "clinet.com"

2.设置DNS的服务器地址

- option domain-name-servers 10.1.1.1;

3.设置子网掩码

- option subnet-mask 255.255.0.0;

4.设置租约时间

如果客户端不能请求一个指定的租用期,就使用该参数来定义该地址租用的时间长度default-lease-time 1200;

如果客户端可以请求一个制订的租用期,就使用该命令来定义最长的租用时间 max-lease-time 87600

5.设置子网的网段及相关范围配置

- subnet 10.0.0.0 netmask 255.0.0.0;

- {

- range 10.0.0.2 10.10.10.10 ;//指定子网的IP范围

- option broadcast-address 10.0.0.255;//指定子网的广播地址

- option routers 10.0.0.1;//指定网关的IP

- }

6.给客户绑定静态IP

- host clinet{

- hardware ethernet 00:50:BA:CA:2E:02;

- fixed-address 10.10.10.10;

- }