黑客利用新型Dropper在Windows上传播恶意软件

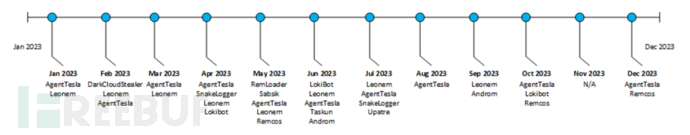

近日,Fortinet旗下FortiGuard实验室的威胁研究小组发现了一种新型安卓恶意软件投放器,负责传递最终有效载荷。由于它们通常包含一个波兰语字符串“Kolko_i_krzyzyk”,英语译为TicTacToe,因此被命名为TicTacToe Dropper。目前研究人员发现TicTacToe Dropper在Windows设备上投放各种恶意软件,其中包括著名的包括AgentTesla和LokiBot。

这些投放器在加载和初始执行期间对最终有效载荷进行了混淆,包括Leonem、AgentTesla、SnakeLogger、LokiBot、Remcos、RemLoader、Sabsik、Taskun、Androm和Upatre。

根据FortiGuard的说法,井字棋投放器在过去12个月中分发了多个最终阶段的远程访问工具(RATs),而且最终有效载荷具有几个共同特征,包括多阶段分层有效载荷、.NET 可执行文件/库、使用SmartAssembly软件的有效载荷混淆、DLL文件嵌套以及反射加载。

在这次活动中,恶意软件执行文件通常通过.iso文件传递,这是一种经常被用来避免被杀毒软件检测的技术,也是一种绕过网络标记的技术。可执行文件包含多个DLL文件层,这些文件层在运行时被提取并直接加载到内存中。

TicTacToe Dropper针对Windows系统

2024年2月,Amey Gat和Mark Robson在FortiGuard博客中指出,这种中等严重性级别的加载器主要影响Microsoft Windows平台,可能导致凭证泄露并使进一步的恶意活动成为可能。

2023年初的样本包含了“TicTacToe ”字符串,而后来的活动使用了不同的字符串和不同的最终阶段有效载荷。这表明该工具在不断发展,开发者试图避开基于字符串的分析。

第一个样本是一个名为‘ALco.exe’的32位可执行文件,它提取并加载了一个名为‘Hadval.dll’或‘stage2 payload’的.NET PE DLL文件。该文件使用了DeepSea版本4.1进行了混淆,导致函数名称和代码流难以阅读。

使用de4dot工具

de4dot工具是一个开源(GPLv3)的.NET反混淆和解包器,在攻击中使用,成功绕过了某些DeepSea混淆技术,导致Hadval.dll文件的大部分被反混淆。

这个文件负责提取一个gzip blob,在解压后,显示出另一个32位PE DLL文件和另一个.NET库。第三阶段的有效载荷,内部命名为‘cruiser.dll’,受到SmartAssembly软件的保护。

cruiser.dll文件包含一个名为‘Munoz’的类,它在临时文件夹中创建了可执行文件的副本。第三阶段的代码从位图对象‘dZAu’中提取、加载并执行第四阶段的有效载荷。另一个DLL文件,‘Farinell2.dll’,使用了自定义混淆器进行混淆。

AgentTesla恶意软件

之前分析了另一个TicTacToe 投放器样本,它投放了众所周知的RAT(远程管理工具)AgentTesla。这个32位的.NET可执行文件使用了相同的技术来加载存储在文件资源元素中的代码。

第二阶段的有效载荷内部名为‘Pendulum.dll’,第三阶段的有效载荷名为‘cruiser.dll’。第三阶段的有效载荷从位图对象‘faLa’中提取了第四阶段的有效载荷,最终的有效载荷是AgentTesla。

为了缓解威胁,研究人员认为基于哈希的检测对已知的活动是有效的。然而,鉴于这种恶意软件的动态本质,对于新的活动需要基于行为的端点安全工具。像FortiEDR这样的EDR技术可以有效检测异常行为。

参考链接:https://www.hackread.com/tictactoe-dropper-steals-data-windows-threats/

上一篇:蚂蚁指标系统的设计与实践