2023年数据泄漏成本报告的四个关键发现

根据IBM近日发布的《2023年数据泄露成本报告》,2023年数据泄漏平均成本高达445万美元,创下历史新高。医疗、金融、制药、能源和工业五大行业的数据泄漏成本最高,其中医疗行业的平均成本(1093万美元)显著高于其他行业。

报告的四个主要发现如下:

发现一、数据泄露的平均成本在2023年达到历史新高,但企业安全投资却存在分歧。

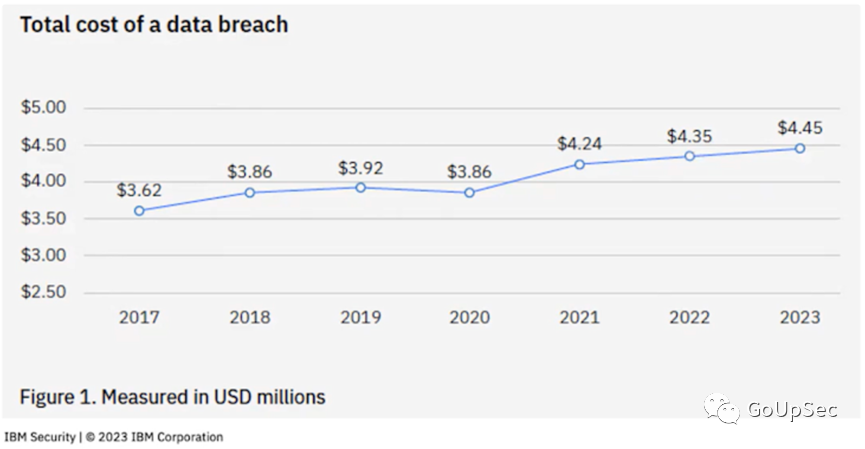

自2017年以来,数据泄露的平均成本几乎一直在稳步上升。2017年,平均成本“仅”362万美元。2023年达到445万美元的历史新高。过去三年,平均违规成本增加了15%。

平均数据泄漏成本最高的行业分别是:医疗(1093万美元)、金融(590万美元)、制药(482万美元)、能源(478万美元)和工业(473万美元)。

医疗行业攻击平均成本几乎是其他行业的两倍,原因主要包括:医疗机构的攻击面巨大;医疗机构更关注运营结果而非安全性;以及医疗数据的价值较高,并且受到严格监管,监管/合规处罚可能会导致更高的攻击成本。

从地理分布来看,数据泄漏平均成本最高的国家和地区分别是:美国(948万美元)、中东(807万美元)和加拿大(513万美元)。在大多数情况下,威胁行为者会优先针对富裕地区。

根据平均成本和频次的综合统计,造成数据泄漏损失/成本最高的三种攻击方式如下:

- 网络钓鱼是最常见的攻击方式,也是组织损失第二大的破坏行为(476万美元)。

- 被盗或被泄露的凭证也很常见,而且造成的损失/成本相当高(462万美元)。

- 恶意内部人员是不常见的攻击媒介,但造成的损失/成本最高(490万美元)。

对于发生数据泄露事件后是否增加安全投资的问题,51%的受访者表示将增加安全支出(出现显著分歧),其中:

- 50%将投资于事件响应规划和测试

- 46%将投资于员工安全意识培训

- 38%将投资于威胁检测和响应技术

- 32%将投资身份与访问管理(IAM)

- 31%投资托管安全服务(MSS)

- 25%投资数据安全工具

- 10%投资网络安全保险

发现二:使用DevSecOps方法、部署事件响应团队并使用安全和人工智能自动化可节省大量成本。

报告发现,人工智能和自动化安全技术的使用对数据泄露的平均成本有直接影响。与根本不使用人工智能和自动化的组织相比,广泛投资和部署人工智能和自动化的组织每次违规平均节省176万美元,此外还缩短了108天的事件响应时间。

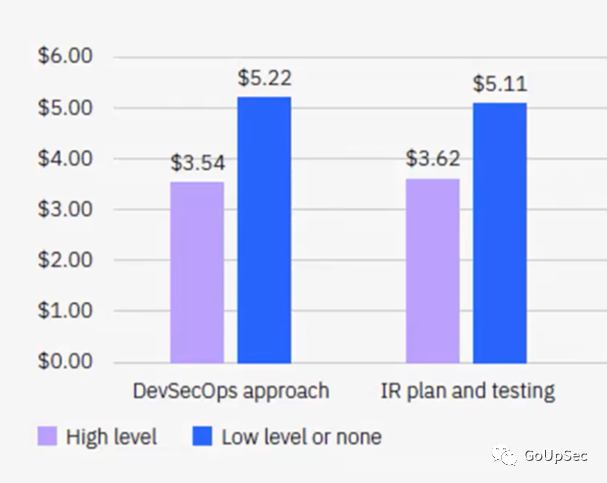

与低水平或根本不使用DevSecOps方法或事件响应规划和测试的组织相比,使用高水平DevSecOps方法或事件响应规划和测试的组织节省了数百万美元:

- 使用DevSecOps方法的组织节省168万美元

- 拥有事件响应团队和定期测试的组织节省149万美元

发现三:当泄露的数据存储在多个环境中时,成本最高,并且需要更长时间才能控制泄露。

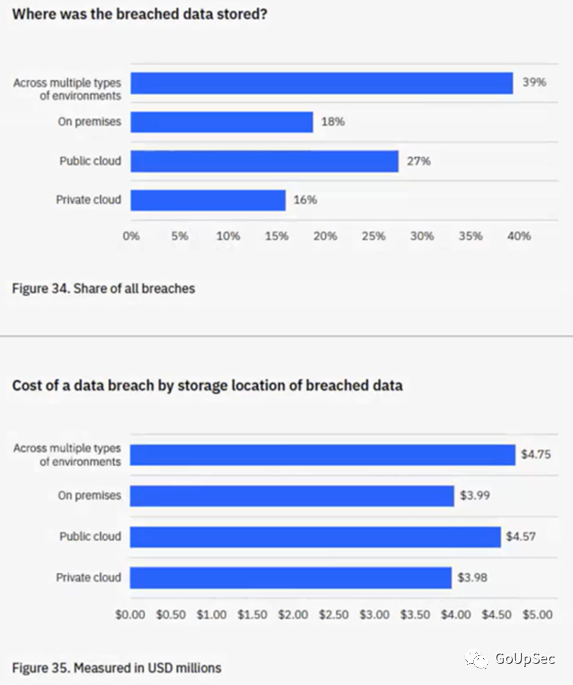

39%的泄露数据存储在多种类型的环境中:公共云、私有云、混合云,甚至本地。此类数据的泄露成本也高出了75万美元。

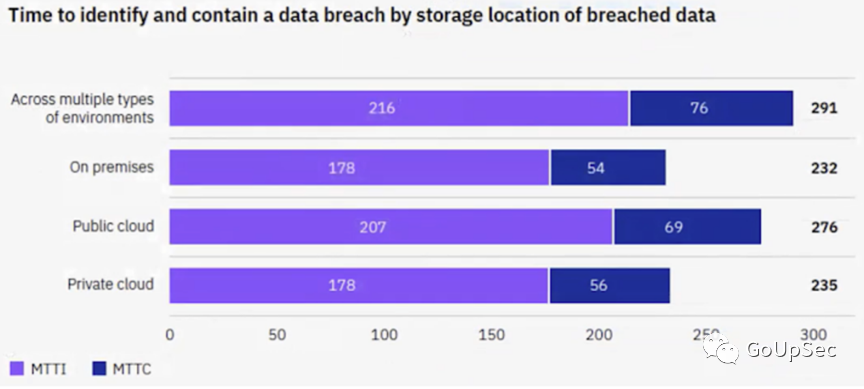

多环境数据泄漏事件遏制的时间也是最长的,达到了291天。这比总体平均时间长15天:

发现四:企业内部安全团队检测到攻击行为可以大大缩短遏制时间,降低节省成本。

通过内部安全团队检测识别攻击行为(241天)的组织能够比通过第三方(273天)或者攻击者披露(320天)更快地遏制攻击行为。

组织内部安全团队自己检测到攻击的平均泄漏成本也较低,为430万美元,而第三方通知的平均成本为468万美元,攻击者披露的平均成本为523万美元。所花费的时间和组织花费的金钱之间存在着非常紧密的相关性。

当执法机构参与识别和缓解攻击时,识别和遏制攻击行为的平均成本和时间显著减少。当执法机构参与时,平均泄漏成本为464万美元,不参与时,平均成本为511万美元。此外,执法机构参与的攻击平均遏制时间为276天,未参与是306天。

最后,报告给出了企业数据安全能力建设的四大建议:

一、将安全性融入到软件和硬件开发的每个阶段并定期进行测试

- 采用DevSecOps方法

- 在初始设计阶段采用设计安全和默认安全原则

- 将相同的原则应用于云环境

- 进行应用程序测试或渗透测试

二、跨混合云环境保护数据

- 获得对混合云环境中数据的可见性和控制

- 保护在数据库、应用程序和服务之间移动中的数据

- 部署数据活动监控解决方案

三、使用人工智能和自动化技术来提高速度和准确性

- 在整个安全工具集中嵌入人工智能和自动化,以增强威胁检测、响应和调查。

- 使用成熟的AI技术

- 集成核心安全技术以实现无缝工作流程和共享见解,使用威胁情报报告进行模式识别和威胁可见性。

四、通过了解攻击面并练习事件响应(IR)来增强弹性

- 了解您的行业和组织面临的攻击风险

- 使用ASM工具或对手模拟技术,从攻击者的角度了解风险态势和漏洞

- 建立一支精通IR协议和工具的团队

- 制定IR计划,进行定期测试,并考虑聘请IR供应商以加快事件响应速度