秒懂AI-深度学习四种常用激活函数:Sigmoid、Tanh、ReLU和Softmax

深度学习中的激活函数是神经网络中至关重要的组成部分,它们为神经网络引入非线性特性,使其能够更好地学习和模拟复杂的输入输出关系。激活函数的选择和使用对于神经网络的性能和训练效果具有重要影响。

本文将介绍四种常用的激活函数:Sigmoid、Tanh、ReLU和Softmax,从简介、使用场景、优点、缺点和优化方案五个维度进行探讨,为您提供关于激活函数的全面理解。

1、Sigmoid函数

SIgmoid函数公式

SIgmoid函数公式

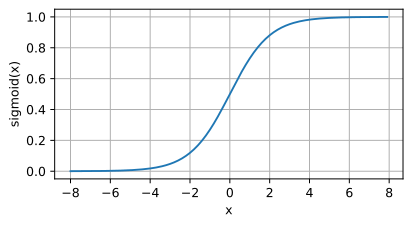

简介:Sigmoid函数是一种常用的非线性函数,可以将任何实数映射到0到1之间。它通常用于将不归一化的预测值转换为概率分布。

SIgmoid函数图像

SIgmoid函数图像

使用场景:

- 输出限制在0到1之间,表示概率分布。

- 处理回归问题或二元分类问题。

优点:

- 可以将任何范围的输入映射到0-1之间,适合表示概率。

- 这个范围是有限的,这使得计算更加简单和快速。

缺点:在输入值非常大时,梯度可能会变得非常小,导致梯度消失问题。

优化方案:

- 使用ReLU等其他激活函数:结合使用其他激活函数,如ReLU或其变种(Leaky ReLU和Parametric ReLU)。

- 使用深度学习框架中的优化技巧:利用深度学习框架(如TensorFlow或PyTorch)提供的优化技巧,如梯度裁剪、学习率调整等。

2、Tanh函数

Tanh函数公式

Tanh函数公式

简介:Tanh函数是Sigmoid函数的双曲版本,它将任何实数映射到-1到1之间。

Tanh函数图像

Tanh函数图像

使用场景:当需要一个比Sigmoid更陡峭的函数,或者在某些需要-1到1范围输出的特定应用中。

优点:提供了更大的动态范围和更陡峭的曲线,可以加快收敛速度。

缺点:Tanh函数的导数在输入接近±1时迅速接近于0,导致梯度消失问题。

优化方案:

- 使用ReLU等其他激活函数:结合使用其他激活函数,如ReLU或其变种(Leaky ReLU和Parametric ReLU)。

- 采用残差连接:残差连接是一种有效的优化策略,如ResNet(残差网络)。

3、ReLU函数

ReLU函数公式

ReLU函数公式

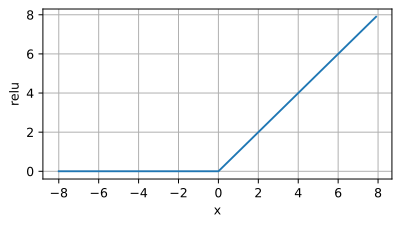

简介:ReLU激活函数是一种简单的非线性函数,其数学表达式为f(x) = max(0, x)。当输入值大于0时,ReLU函数输出该值;当输入值小于或等于0时,ReLU函数输出0。

ReLU函数图像

ReLU函数图像

使用场景:ReLU激活函数广泛应用于深度学习模型中,尤其在卷积神经网络(CNN)中。它的主要优点是计算简单、能有效缓解梯度消失问题,并能够加速模型的训练。因此,在训练深度神经网络时,ReLU常常作为首选的激活函数。

优点:

- 缓解梯度消失问题:与Sigmoid和Tanh等激活函数相比,ReLU在激活值为正时不会使梯度变小,从而避免了梯度消失问题。

- 加速训练:由于ReLU的简单性和计算高效性,它可以显著加速模型的训练过程。

缺点:

- “死亡神经元”问题:当输入值小于或等于0时,ReLU的输出为0,导致该神经元失效,这种现象称为“死亡神经元”。

- 不对称性:ReLU的输出范围是[0, +∞),而输入值为负数时输出为0,这导致ReLU输出的分布不对称,限制了生成的多样性。

优化方案:

- Leaky ReLU:Leaky ReLU在输入小于或等于0时,输出一个较小的斜率,避免了完全的“死亡神经元”问题。

- Parametric ReLU(PReLU):与Leaky ReLU不同的是,PReLU的斜率不是固定的,而是可以根据数据进行学习优化。

4、Softmax函数

Softmax函数公式

Softmax函数公式

简介:Softmax是一种常用的激活函数,主要用于多分类问题中,可以将输入的神经元转化为概率分布。它的主要特点是输出值范围在0-1之间,且所有输出值的总和为1。

Softmax计算过程

Softmax计算过程

使用场景:

- 在多分类任务中,用于将神经网络的输出转换为概率分布。

- 在自然语言处理、图像分类、语音识别等领域广泛应用。

优点:在多分类问题中,能够为每个类别提供一个相对的概率值,方便后续的决策和分类。

缺点:会出现梯度消失或梯度爆炸问题。

优化方案:

- 使用ReLU等其他激活函数:结合使用其他激活函数,如ReLU或其变种(Leaky ReLU和Parametric ReLU)。

- 使用深度学习框架中的优化技巧:利用深度学习框架(如TensorFlow或PyTorch)提供的优化技巧,如批量归一化、权重衰减等。