光影暗催藏机密-揭秘光攻击窃密技术

上世纪60年代,随着激光技术和光纤技术的出现,各种光电系统应运而生,80年代,美国及欧洲国家先后推出了不少利用光进行窃密的设备,应用于情报战争中。这种看起来炫酷的技术也经常出现在科幻大片中,其实在现实中很多国家都在研发这种攻击的利器用于收集情报。

[[193013]]

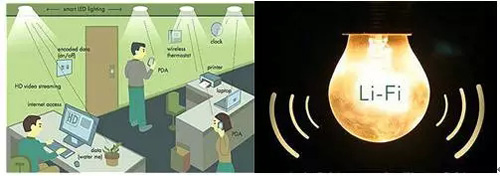

图1 光攻击技术

光攻击技术简介

光攻击技术顾名思义就是应用于特殊场景下,通过测量光、电信号提取信息的窃密技术。通过这种技术,可以有效获取语音、数据、图像等信息。光攻击技术具有不受电磁场影响、抗干扰能力强、无感知的优势,较为隐蔽,不易被察觉和探测。

当前发展较快的技术有光缆通信攻击技术、光纤语音窃听技术、激光窃听技术、可见光通信监听技术等。

主干网上的“棱镜”——光缆窃听

光纤通信曾被视为最安全的通信方式,因为其传输过程中无电磁泄漏,而且窃听需要的光能量会引起信号中断而被发现。世界上大多数跨洋光缆均以美国为起点或终点,坐拥世界通信节点的美国自然不会放弃这块情报收集的肥肉。冷战时期美国就已经对这些光缆打起了主意,现在光纤窃听技术日趋成熟,研究发现,只需要泄漏1%的光信号,便可以将传输信息还原出来。这种既不破坏通信光纤,造成的功率衰减又很低的攻击行为很难被发现。

国际上公开报道的光纤通信网络遭到窃听的案例屡见不鲜:

✔2000年,德国电信在法兰克福机场的3 个主干线遭到窃听;

✔2003年,非法窃听装置被发现挂接到Verizon公司光纤网络上;

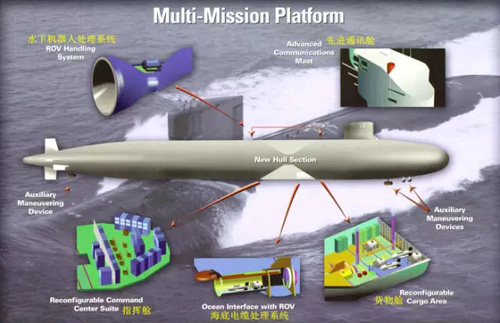

✔2005 年,美国吉米·卡特号潜艇专门加装对海底光缆进行窃听的设备;

据外媒报道,随着设备小型化、智能化,现在黑客只需要花费不到500 欧元就可以买到全套的光纤网络窃听设备,找到目标光缆后10min就可以装好窃听装置。

图2 光纤通信攻击示意图

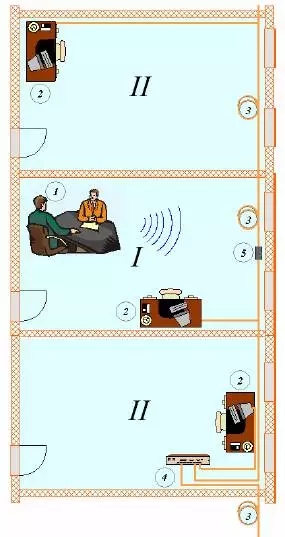

房间中的听诊器——光纤语音窃听

该技术最初起源于光纤水听器,其作用与声呐类似,应用于潜艇的水下探测领域。上世纪90年代美国、以色列通过对该技术的改进,将其应用在光纤语音侦听领域中。

图3光纤语音窃听示意图

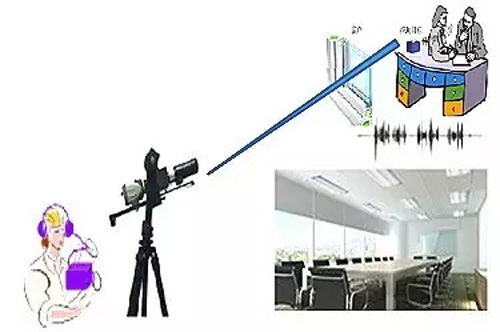

一束能够探听隐私的光——激光语音窃听

激光语音窃听技术,是一种非接触式语音检测方式,通过激光束照射物体,探测物体表面受声波压力而产生的微小振动,接收反射光的波动还原室内声音的技术。海湾战争中,美国曾用这种技术,从行驶的汽车反光镜上,捕捉到车内伊拉克高级将领说话的声音,掌握了车内谈话的全部信息。

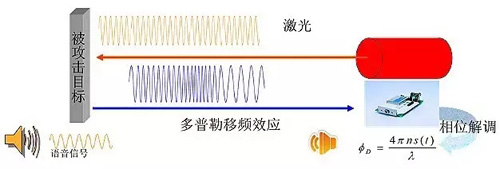

照亮的不止是黑暗,还有隐私-可见光通信监听

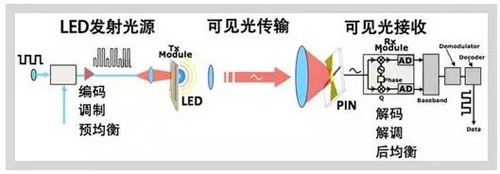

可见光通信是指利用可见光波段的光作为信息载体,在空气中直接传输光信号的通信方式,通过给普通的LED灯加装微芯片,就能使LED灯以极快的速度闪烁,从而利用LED灯发送数据。利用这种技术实现的窃听工具只要能看到房间内的灯光,就能听到被监听人员的声音。这种监听装置目前还无法被探测和防护,隐蔽性强,能够在几百米外作业,语音还原质量好。随着室内LED灯的普及,将会使“监听”覆盖人们生活的每一个角落,且大量中高端LED芯片均由国外公司生产无法控制,造成巨大的信息安全问题。

图5 国外可见光监听产品

图6 可见光监听技术原理

总结

和常见的攻击技术不同,光攻击技术利用了生活中最常见的物理资源。一束看似普通的光却含有丰富的信息。这种技术的发展和成熟使得保密技术再次受到了挑战。开展基于入侵激光特性的监测研究、可见光攻击信息检测等攻击技术的检测和定位方法的研究,建立阻断隔离、安全监控系统,是非常有必要的,这已经成为各个国家研究的热点,也急需引起我国有关部门的关注和采取技术对策。

【本文为51CTO专栏作者“中国保密协会科学技术分会”原创稿件,转载请联系原作者】

戳这里,看该作者更多好文