HITCON:台湾60家企业仍中APT1网军恶意程序

上周六结束的2013黑客年会,今年活动标语”Cyberwar: In hack we trust”,在「APT1 反攻网军后台」这场演说中得到最好注解。来自卢森堡的资深资安研究人员Paul Rascagnere研究今年初Mandiant公司发佈的APT1报告,发现网军所使用的远端木马工具Poison Ivy的漏洞并成功入侵其所使用的中继站,最后在一连串的受害目标名单上,惊见台湾仍有包含电信公司、网路设备厂商在内等60多个单位名列其中。

Poison Ivy(简称PI)常见于於许多APT攻击,是拥有档案管理、机码管理、程序管理、萤幕抓取、声音档录制等多功能的远端木马工具(RAT),因而受到攻击者爱用。此次研究人员自行撰写PI扫描器,扫描出一连串位于香港的PI主机,紧接著找出PI的漏洞并破解登入PI的密码。研究人员发现此命令控制(C&C)伺服器是躲在一代理服务器之后,透过通讯埠转送(Port Forwarding)的方式将真实IP隐藏起来。登入攻击者的VMware远端桌面后,研究人员进一步发现许多连上此C&C主机的受害电脑。

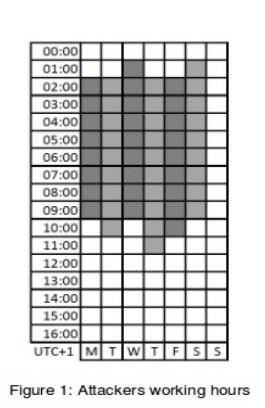

在此次Paul的研究中也发现攻击行為具有规律的上下班时间性,与过去台湾研究人员发现相同。(注:卢森堡时间比香港当地晚6小时。)

紧接着,研究人员继续发现第2个黑客使用的RAT工具Terminator,这支RAT先前趋势科技曾发现并命名為Fakem。研究人员继续撰写工具并暴力破解Terminator的密码,接着发现连结到Terminator的受害单位包括公营、民间企业、政治团体、民运人士、记者等。

最后Paul Rascagnere统计受害email中,总共有2247个来自台湾(.tw),而受害企业包括电信公司、竹科知名网路设备商、高雄某大学等60多家。上述企业网路中现今仍存有PI或Terminator的用户端未清除,这些恶意程式可能因為不断变种,因而不容易被防毒软体侦测。Paul Rascagnere表示已通报受害单位,可进一步提供协助处理。

上一篇:拥抱移动设备,漫画书商的转型机遇